Procedencia de contenidos en la era de la IA

En un entorno digital saturado de contenido generado por IA, verificar el origen y la autoría de una obra musical se ha vuelto más complejo y crucial que nunca. Para artistas, intérpretes y para todo el ecosistema musical, poder comprobar la procedencia de un archivo de audio no es solo una cuestión técnica, sino una necesidad fundamental para la atribución de créditos, la protección de los derechos y la transparencia en la cadena de valor.

El estándar C2PA (Coalition for Content Provenance and Authenticity) propone una solución técnica robusta: las Credenciales de Contenido (Content Credentials), información estructurada que viaja incrustada en el propio archivo. Esta credencial permite registrar de forma segura y verificable quién creó una pieza, cómo se ha editado y con qué herramientas, creando un historial de procedencia a prueba de manipulaciones.

A diferencia de los metadatos tradicionales (como las etiquetas ID3 habituales, por ejemplo, en los ficheros mp3), que son fácilmente alterables, las Credenciales de Contenido utilizan firmas criptográficas para garantizar su integridad. En este artículo profundizamos en los fundamentos técnicos de C2PA y exploramos sus implicaciones prácticas para la industria musical, analizando cómo esta tecnología puede servir como pilar para la trazabilidad y la atribución en la era de la IA.

Dada la naturaleza técnica de C2PA y su integración con diversos estándares de la industria musical y tecnológica, este artículo adopta un nivel de profundidad técnica medio-alto, apropiado para profesionales del sector que necesitan comprender el funcionamiento real del estándar más allá de una visión superficial. Las siglas y acrónimos se explican a medida que aparecen, facilitando la comprensión sin sacrificar el rigor conceptual.

1. Fundamentos técnicos de C2PA

Arquitectura: manifiestos, aserciones y cadena de custodia

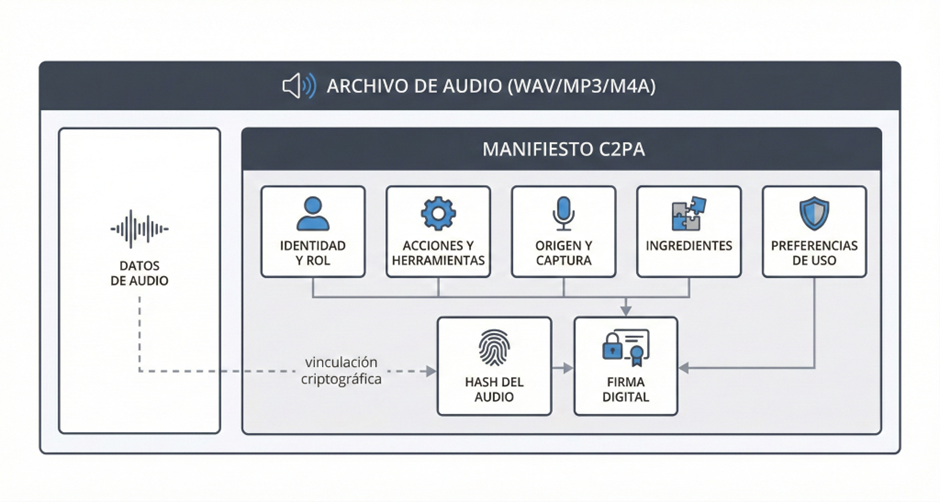

El corazón de C2PA es el manifiesto de procedencia (provenance manifest), un conjunto de declaraciones (llamadas aserciones o assertions) sobre la historia de un contenido. Cada vez que un archivo es creado o modificado por una herramienta compatible con C2PA, se genera un manifiesto que agrupa estas aserciones y se firma digitalmente, creando un eslabón en la cadena de custodia.

Aserciones (Assertions)

Son las piezas individuales de información, estandarizadas para una máxima interoperabilidad. Para garantizar que distintas herramientas y plataformas se entiendan entre sí, C2PA reutiliza vocabularios (esquemas de metadatos) ya consolidados en la industria: IPTC y XMP (ampliamente usados en fotografía y medios digitales para describir autoría, derechos y condiciones de uso), y DDEX (el estándar de facto para metadatos comerciales y de distribución en la industria musical digital, que gestiona información de lanzamientos, créditos e identificadores como ISRC).

Las categorías principales de aserciones incluyen:

- Identidad y rol: Quién creó o editó la obra (artista, producción, ingeniería), a menudo vinculado a un identificador único global (como el ISNI, International Standard Name Identifier, o el IPI, Interested Party Information, usados por las entidades de gestión para identificar inequívocamente a titulares de derechos).

- Acciones y herramientas: Qué operaciones se realizaron («mezcla», «masterización», «generación por IA») y con qué software o hardware (ej. «Pro Tools v2025.1», «Modelo de IA ‘Jukebox'»).

- Origen y captura: Detalles del dispositivo de creación original (ej. «grabado con grabadora Zoom H6»), junto con la fecha, hora y localización.

- Ingredientes: Esta aserción permite referenciar otros archivos como componentes. Por ejemplo, una mezcla final puede listar todos los stems de la sesión como ingredientes, y cada stem a su vez puede tener su propia credencial. Esto permite rastrear el origen de samples y obras derivadas.

- Preferencias de uso y licencia: Permite a quien ha creado la obra declarar si permite que sea utilizada para entrenar modelos de IA (la aserción de opt-out c2pa.training-mining).

Manifiesto (Manifest)

Es la estructura que agrupa un conjunto de aserciones. Este paquete de datos se serializa en un formato binario compacto (CBOR, Concise Binary Object Representation, un estándar para representar datos de forma eficiente) y se firma criptográficamente con la clave privada del autor o de la herramienta. Esta firma es la que garantiza la integridad: cualquier alteración posterior, tanto del contenido del manifiesto como del propio archivo de audio, la invalidará.

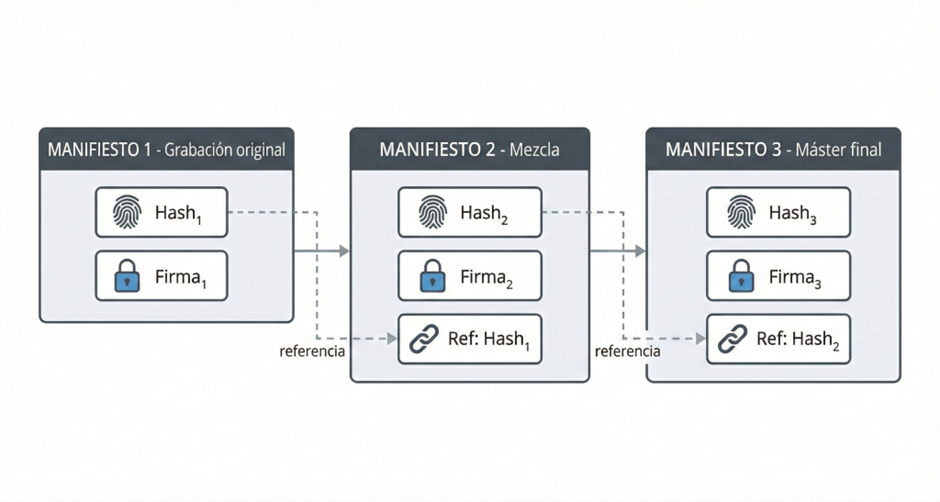

Cadena de custodia (Chain of Custody)

Si un archivo con una credencial se edita de nuevo, la herramienta puede generar un nuevo manifiesto que hace referencia al anterior, incluyendo su hash. Este encadenamiento de manifiestos crea un historial verificable y cronológico de todas las intervenciones, desde la grabación original hasta el máster final. Es, en efecto, una «hoja de bitácora» inmutable que viaja con el archivo.

Es un tema complejo pero que seguro que se entiende mejor con un ejemplo:

Imaginemos que María López, cantautora, graba una canción en su estudio. Al exportar el archivo WAV desde su DAW, el software genera un manifiesto C2PA con las siguientes aserciones:

| Tipo de aserción | Contenido |

| Identidad y rol | María López (ISNI: 0000-0001-2345-6789), rol: Main Artist, Composer |

| Acciones y herramientas | Grabado con Logic Pro 11.2, micrófono Shure SM7B, interfaz Focusrite Scarlett |

| Origen y captura | 15 enero 2026, 16:32 UTC, Madrid |

| Ingredientes | Ninguno (grabación original sin samples) |

| Preferencias de uso | c2pa.training-mining: prohibited (no autoriza uso para entrenar IA) |

Este manifiesto se firma digitalmente con el certificado de María y se vincula criptográficamente al audio. Si alguien modifica un solo bit del archivo o intenta cambiar la fecha o el nombre, la verificación fallará.

Cuando María envía la pista para mezclarla, su productora o productor genera un nuevo manifiesto que referencia al anterior, creando el primer eslabón de la cadena de custodia.

Verificación criptográfica y modelo de confianza

La seguridad de C2PA se basa en la criptografía de clave pública (PKI), la misma tecnología que da confianza a las conexiones web (HTTPS). Cuando un software validador inspecciona una credencial, realiza, a grandes rasgos, los siguientes pasos técnicos:

- Extraer el manifiesto del archivo de audio (o recuperarlo desde una URL si fuera externo).

- Calcular el hash criptográfico del contenido del archivo (o de las partes críticas definidas por el estándar).

- Comparar el hash calculado con el hash almacenado en el manifiesto. Si incluso un solo bit del audio ha cambiado, los hashes no coincidirán y la verificación fallará. Esto se conoce como hard binding, el vínculo firme entre la credencial y el contenido.

- Verificar la firma digital del manifiesto usando la clave pública de la persona firmante. Esto confirma la identidad de quien lo emitió y que el manifiesto no ha sido modificado desde la firma.

- Validar el certificado del firmante. La credencial suele incluir o referenciar un certificado digital (ej. X.509) que vincula la clave pública a una identidad (una persona u organización). La validación implica comprobar que el certificado fue emitido por una Autoridad de Certificación (AC) confiable y que no ha sido revocado.

Veamos un ejemplo:

Una plataforma de streaming recibe el máster de un tema de María López, ‘Amanecer’, para su distribución. Su sistema de verificación C2PA ejecuta automáticamente:

| Paso | Acción | Resultado |

| 1. Extracción | Localiza el chunk c2pa dentro del archivo WAV | Manifiesto encontrado |

| 2. Cálculo del hash | Procesa los datos de audio con SHA-256 | a7f3b2c1… |

| 3. Comparación | Coteja el hash calculado con el almacenado en el manifiesto | Coinciden |

| 4. Verificación de firma | Usa la clave pública para validar la firma | Firma válida |

| 5. Validación del certificado | Comprueba emisor y vigencia | Emitido por «XXX Certificación Digital» |

El sistema confirma: la credencial es técnicamente válida. ¿Pero qué significa esto exactamente?

Lo que C2PA garantiza:

- Que el manifiesto declara «Voz: María López, grabado el 15 enero 2026 en Madrid»

- Que XXX firmó esta declaración (certificado reconocido, firma válida)

- Que el archivo no ha sido modificado desde entonces (hash coincide)

Lo que C2PA no puede verificar:

- Que la voz en el audio sea realmente de María López. Eso depende de la diligencia del firmante (XXX, el sello, el estudio) al verificar la información antes de firmar

Si el certificador XXX certifica algo falso, por error o mala fe, la credencial seguirá siendo técnicamente válida. C2PA no juzga la veracidad del contenido, garantiza quién lo declaró y que no ha cambiado desde entonces.

Por eso la confianza final depende del reconocimiento del emisor: una credencial firmada por una entidad de gestión, una discográfica reconocida o un estudio con reputación ofrece más garantías que una firmada con un certificado autofirmado y desconocido. C2PA proporciona el mecanismo de verificación, la reputación del firmante proporciona la confianza.

Si un tercero descarga ‘Amanecer’, recorta 2 segundos de silencio y lo vuelve a subir, la verificación falla en el paso 3: el hash calculado (d4e5f6a7…) no coincide con el almacenado (a7f3b2c1…). El archivo porta una credencial, pero ya no es válida para ese contenido.

Diferencias clave con tecnologías existentes

Es crucial no confundir C2PA con otros sistemas utilizados en la industria musical:

- Metadatos estándar (ID3, etc.): Son editables y no ofrecen garantías de autenticidad. C2PA firma los metadatos para hacerlos evidentes a la manipulación.

- Marcas de agua (Watermarking): Son identificadores inaudibles incrustados en el audio, útiles para el rastreo, pero no contienen metadatos ricos y contextuales. C2PA y el watermarking son complementarios: una marca de agua podría usarse para vincular un archivo a su credencial si esta fuera eliminada.

- Huellas digitales (Fingerprinting): Tecnologías como Shazam o Content ID identifican una obra comparando su «huella» acústica con una base de datos. Funcionan a posteriori y no requieren nada incrustado en el archivo, pero no proveen información de procedencia.

- Blockchain/NFTs: Aunque comparten la idea de inmutabilidad, las blockchains almacenan la información de forma externa y descentralizada. C2PA opta por un enfoque offline, embebiendo la información en el propio archivo y utilizando una infraestructura de clave pública (PKI) tradicional, más ligera y práctica para la integración en herramientas creativas.

2. Implementación práctica de C2PA en el ecosistema musical

Formatos de audio compatibles con C2PA (WAV, MP3, AAC)

Un pilar para la adopción de C2PA es su diseño para no romper la compatibilidad con el software existente. Un archivo de audio con credenciales debe seguir siendo reproducible en cualquier reproductor, aunque este no entienda de C2PA. Esto se logra mediante métodos de inserción específicos para cada formato contenedor.

- WAV/BWF: Para estos formatos basados en la estructura RIFF, la credencial se inserta en un chunk (bloque de datos) adicional con el identificador ‘c2pa’. Los reproductores que no conocen este chunk simplemente lo ignoran, de la misma forma que ignoran otros metadatos como los de BWF (bext).

- MP3: Dado que MP3 usa el sistema de etiquetas ID3, la credencial se encapsula dentro de un frame de tipo GEOB (General Encapsulated Object). Este frame está diseñado para contener datos binarios de cualquier tipo, por lo que es un vehículo ideal. Se le añade un tipo MIME específico (application/c2pa) para que las herramientas compatibles sepan que ese GEOB contiene un manifiesto C2PA.

- AAC/MP4/M4A: Para los contenedores basados en el estándar ISO Base Media File Format (ISO-BMFF), como .mp4 o .m4a, la credencial se almacena en una «caja» (box) dedicada, identificada por un UUID (Identificador Único Universal) reservado para C2PA. De nuevo, las aplicaciones que no reconocen este UUID simplemente ignoran la caja.

Esta estrategia asegura una transición suave: los archivos con credenciales pueden circular por el ecosistema actual sin causar problemas técnicos, portando su información de procedencia de forma latente hasta que una herramienta compatible la lea.

Cuándo y cómo añadir credenciales en la producción musical

Implementar C2PA en un flujo de producción musical implica decidir en qué momento generar el manifiesto.La recomendación general es hacerlo lo antes posible y actualizarlo tras cada proceso significativo que modifique el audio.

- En la captura/grabación inicial: Es el escenario ideal. A futuro, hardware como interfaces de audio o grabadoras digitales podrían integrar un chip seguro para firmar el audio en el momento de su creación, certificando de forma irrefutable el «nacimiento» del archivo. Hoy, esto se puede simular con software especializado que genere la primera credencial justo al terminar la grabación.

- Durante la producción (DAW): Idealmente, las DAWs (Digital Audio Workstations, las estaciones de trabajo digital como Pro Tools, Logic, Cubase o Ableton) del futuro integrarán C2PA de forma nativa. Podrían iniciar un manifiesto al crear un proyecto y actualizarlo con cada acción relevante: añadir una pista, usar un plugin concreto, exportar una mezcla. Al exportar, la DAW compilaría toda esta información en una credencial final, listando los stems y procesos como ingredientes.

- Al finalizar (previo a distribución): Este es el enfoque más práctico y realista en 2025. Una vez se tiene el máster definitivo (ej. un archivo WAV 24-bit), el productor o artista puede usar una herramienta externa (como la utilidad de línea de comandos c2patool o futuras aplicaciones de escritorio) para adjuntar una credencial completa. En este paso se recopilarían todos los créditos (artistas, roles), información sobre el uso de IA, ISRC, etc., y se firmaría digitalmente, creando la «copia maestra autenticada».

- Automatizado en la distribución: A futuro, es concebible que las distribuidoras y agregadoras (ej. DistroKid, TuneCore) ofrezcan generar credenciales como parte de su servicio. Al subir un máster, la plataforma podría verificar la identidad del artista, añadir metadatos como el ISRC y firmar una credencial que certifica: «esta pista fue entregada por la o el artista X en la fecha Y».

El principal desafío técnico actual es la persistencia de las credenciales a lo largo de la cadena de distribución. Si un actor intermedio —como una plataforma de streaming— transcodifica el archivo (ej. de WAV a OGG Vorbis) sin ser consciente de C2PA, la firma criptográfica se invalidará y la credencial se perderá. Por ello, la adopción coordinada por parte de todo el ecosistema es un requisito indispensable para que el sistema despliegue todo su potencial.

3. Información declarable: la perspectiva del artista intérprete

C2PA ofrece una estructura granular y extensible para declarar qué es una obra, quién la hizo y cómo se hizo. Para los artistas intérpretes y ejecutantes, esto se traduce en la capacidad de registrar su contribución de forma verificable.

Transparencia sobre herramientas, procesos e IA en la creación musical

C2PA permite registrar información técnica detallada sobre el proceso de creación y producción de una obra.

Software, hardware y plugins

Se puede registrar de forma estandarizada qué DAW se utilizó (ej. Steinberg Cubase 12.0.50), qué plugins VST (Virtual Studio Technology, el formato estándar de plugins de audio) intervinieron en la mezcla (ej. Waves L2 Ultramaximizer) o qué sintetizador generó un sonido. En el futuro, un perfil de ingeniería podría consultar la credencial para saber qué preamplificador o micrófono se usó en la grabación original. Esto no solo contextualiza el sonido, sino que preserva un valioso conocimiento técnico para el futuro.

Contribución humana vs. IA

C2PA proporciona el mecanismo para declarar de forma honesta y voluntaria el uso de inteligencia artificial. Esto se puede hacer a varios niveles:

- Aserción de acción: Se puede declarar una acción de tipo c2pa.generated, indicando qué modelo se usó y, opcionalmente, con qué prompt o parámetros. Por ejemplo: «Pista de bajo generada con modelo ‘MusicLM’ a partir de la progresión de acordes Am-G-C».

- Distinción de intérpretes: Se puede diferenciar entre un intérprete humano y un «intérprete sintético», aclarando en la lista de créditos qué partes son orgánicas y cuáles no.

- Declaración de opt-out: La aserción c2pa.training-mining permite declarar explícitamente la prohibición (use: «prohibited») de que esa obra sea utilizada para entrenar modelos de IA. Aunque no es un mecanismo de enforcement técnico, sí es una declaración legalmente vinculante que las plataformas y desarrolladores éticos deberían respetar.

Cadena de edición y atribución: quién hizo qué en la grabación

Más allá del compositor principal, en una grabación intervienen numerosos profesionales cuyo trabajo es a menudo invisible. C2PA permite documentar de forma verificable esta cadena de colaboración.

Aserciones de identidad con rol: Siguiendo taxonomías estándar de la industria como DDEX, se puede crear una lista detallada de contribuidores con su rol específico: Main Artist, Featured Artist, Producer, Mixer, Mastering Engineer, o Session Musician (con el instrumento correspondiente). Cada entrada puede vincularse a un identificador único como el IPI (Interested Party Information), asegurando una atribución inequívoca.

Manifiestos por pista (ingredientes): En un flujo de trabajo avanzado, cada stem de una sesión multipista podría tener su propia credencial, firmada por la o el sesionista que la interpretó. Al crear la mezcla final, la ingeniera o ingeniero importaría estos stems como «ingredientes». El manifiesto final contendría entonces la prueba criptográfica de la participación de cada músico, haciendo su crédito inviolable.

Trazabilidad de samples y obras derivadas: Al usar un sample de un tercero, la persona encargada de la producción puede declararlo como un ingrediente, incluyendo una referencia a su origen (ej. nombre del sample, librería de origen) y, si el sample original tuviera su propia credencial, incluso vincularla. Esto permite una trazabilidad completa del origen de cada componente, fundamental para la gestión de derechos y el clearance de licencias. De igual modo, un remix oficial puede incluir el manifiesto de la obra original como ingrediente, dejando claro qué parte es preexistente y qué es trabajo nuevo del remixer.

C2PA transforma los créditos de un simple texto editable en un registro criptográficamente seguro que viaja con la propia música.

4. El futuro de las credenciales de contenido en la industria musical

Un fundamento técnico para la confianza en la música digital

Las Credenciales de Contenido (C2PA) no son una solución mágica que vaya a resolver disputas de autoría o a impedir la piratería. No son un DRM (Digital Rights Management, un sistema de gestión de derechos digitales que restringe el uso) ni un sistema de enforcement. Son una herramienta de transparencia y rendición de cuentas que introduce la integridad criptográfica en el ADN de los archivos de audio.

Para los artistas intérpretes y ejecutantes, C2PA ofrece capacidades concretas para abordar problemas persistentes de la era digital:

- Asegurar la atribución de forma persistente: Permite que los créditos de todos los participantes viajen inseparablemente unidos a la obra, resistiendo a la «amnesia de metadatos» que sufren los archivos en la distribución digital.

- Aportar claridad en la era de la IA: Ofrece un método estándar y voluntario para diferenciar el trabajo humano de la música generada por IA, y para declarar formalmente si una obra puede ser usada o no para el entrenamiento de modelos.

- Crear un registro de procedencia verificable: Documenta el proceso creativo y técnico de forma segura, generando un «documento maestro» digital cuya historia puede ser auditada en cualquier momento.

Aunque la adopción masiva requerirá tiempo y, sobre todo, el compromiso coordinado de todos los actores del ecosistema, C2PA se perfila como un fundamento tecnológico esencial. Proporciona la infraestructura necesaria para construir un futuro musical donde la confianza no se presuponga, sino que se pueda verificar. Para las y los artistas, es una herramienta para reclamar y certificar su aportación en un entorno digital cada vez más opaco.